کاربران VPN با یک نقص امنیتی عظیم روبرو هستند که وب سایت ها می توانند به آسانی آدرس IP اصلی آنها را از طریق WebRTC ببینند. آسیب پذیری به پشتیبانی کردن مرورگرها مانند Firefox و Chrome محدود شده است و ظاهر می شود که تنها کاربران ویندوز را تحت تاثیر قرار دهد.

خوشبختانه این حفره امنیتی به آسانی قابل تعمیر است.

Snowden آشکار ساخته است که این واضح است که حریم خصوصی آنلاین قطعا یک داده نیست.

بتازگی با خبر شدیم که دولت کانادا بازدید کنندگان از ده ها سایت های عمومی اشتراک فایل را پیگیری می کنند. و این داستان باعث شده است علاقه مندان به سرویس های ناشناس ماندن مانند VPN افزایش یافته است، همانطور کاربران عادی اینترنت این ایده که مورد جاسوسی باشند را دوست ندارند.

خرید کریو نیز این نقص را دارد

با خرید کریو نیز ایمن نمی ماند. حتی خرید کریو از سایت های معتبر شما را ایمن نمیکند. متاسفانه، حتی بهترین سرویس های VPN نمی توانند امنیت 100% را تضمین کنند. این هفته یک نقص ایمنی بسیار نگران کننده است که باعث می شود آدرس IP واقعی به آسانی برای بسیاری از کاربران VPN از طریق ویژگی WebRTC دیده شود.

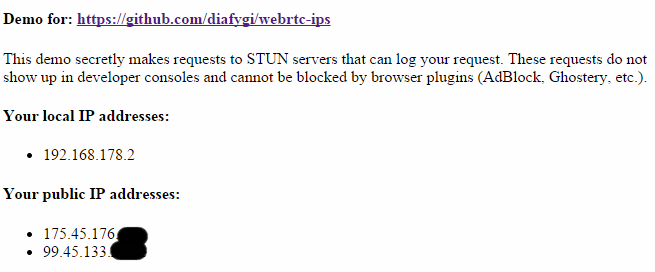

با چند خط از کد وب سایت ها می توانند برای سرورهای STUN درخواست بدهند و آدرس IP کاربران VPN و آدرس IP اصلی پنهان کردن ، همچنین آدرس شبکه محلی گزارش دهد.

این آسیب پذیری مرورگرهای پشتیبانی WebRTC شامل Firefox و Chrome را تحت تاثیر قرار می دهد و پدیدار میشود برای اینکه مکانیسم ویندوز محود شود.

نسخه نمایشی روی GitHub بوسیله توسعه دهنده Daniel Roesler به مردم اجازه می دهد تا بررسی کنند که آیا آنها تحت تاثیر نقص امنیتی قرار گرفته اند یا خیر.

نسخه نمایشی که مرورگر پلاگین می کند نمی تواند آسیب پذیری را محدود کند، اما خوشبختانه این کاملا درست نیست. در اینجا چندین راه حل آسان در دسترس برای تعمیر این حفره امنیتی وجود دارد.

کاربران کروم می توانند فرمت مسدود کردن WebRTC یا ScriptSafe را نصب کنند، که بنا بر گزارش هر دو آسیب پذیری را مسدود می کند.

کاربران Firefox باید قادر باشند که با افزونه NoScript آن درخواست را مسدود کنند. متناوبا، آنها می توانند“about:config”را در نوار آدرس تایپ کنند و تنظیمات “media.peerconnection.enabled” را به نادرست تنظیم کنند.

TF از ارائه دهندگان مختلف VPN درخواست کرد برای اینکه افکار و راهنمایی های خود را در مورد آسیب پذیری به اشتراک بگذارند. Private Internet Access گفته است آنها در حال حاظر این موضوع را مورد تحقیق قرار داده تا ببیند چه کاری می توانند بکنند .

TorGuard اطلاع داده است که آنها یک اخطار روی پست وبلاگ با دستورالعمل در مورد نحوه متوقف کردن نشت مرور گر انتشار داده اند. بعلاوه Ben Van Der Pelt، TorGuard’s CEO ما را آگاه کرده اند که یک روش تعمیر دیگر تونلینگ VPN از طریق روتر است.

مشکلات در خرید VPN

خرید vpn نیز بی نقص نیست. چرا که Van der Pelt می گوید : شاید بهترین راه برای اینکه از WebRTC و آسیب پذیری های مشابه محاظت شوید این است که یک تونل مستقیم VPN به روتر راه اندازی کنید. این به کاربران اجازه می دهد از طریق Wi-Fi مستقیما به VPN متصل شود، امکان آن که با اسکریپتی دزد نرم افزار تونل VPN را دور بزند و IP واقعی را پیدا کند ، از بین می رود.

او اضافه کرد: در طول تست ما کاربران ویندوزی که بوسیله روتر VPN متصل بوده اند از نشت های WebRTC IP حتی بدون هیچ تعمیرات مرورگر آسیب ندیده بودند.

در حالیکه تعمیرات بالا گزارش شده است که کار می کنند، این نشت یک یاداوری کننده است که ناشناس ماندن هرگز تضمین نمی شود.

همانطور که این مورد اغلب با این نوع آسیب پذیری است، VPN و کاربران پروکسی باید به طور منظم بررسی کنند که آیا اتصال آنها امن است . این شامل تست نشت های DNS و آسیب پذیری های پروکسی است.

خرید VPN و خرید کریو در parsvpn.online